| Луна Лавгуд и тайны Хогвардса От Jinger Beer |

|

11 лет на сайте

26 октября 2023 |

|

10 лет на сайте

26 октября 2022 |

|

9 лет на сайте

26 октября 2021 |

|

150 подписчиков

24 июля 2021 |

|

8 лет на сайте

26 октября 2020 |

|

Очередная серия утечек...

... 9 июня 2023 года неизвестный хакер выложил в открытый доступ базу данных 9,8 млн клиентов интернет-магазина «Читай-город» (chitai-gorod.ru), а также информацию о пользователях книжного портала «Эксмо» (сайт eksmo.ru, размер утечки 452 тыс. строк) и издательства «АСТ» (ast.ru, 87 тыс. строк). Отсюда... 8 июня хакер выложил в открытый доступ базу данных 3,3 млн клиентов торговой сети «Леруа Мерлен», а также информацию о пользователях книжного интернет-магазина «Буквоед» (3,5 млн строк), сайта кулинарных рецептов edimdoma.ru («Едим дома», 536 тыс. строк) и интернет-магазина одежды «Твоё» (2,1 млн строк). ... Данных там не то чтобы много, но связка телефон+мейл+имя-фамилия есть в изрядных количествах. При сведении с другими утечками материала для очередной попытки развести на деньги может хватить... И, вроде как, не во всех случаях виновата свежераскрытая (и уже с доступным патчем) дырка в Битриксе... #хабр #приватность 3 Показать 1 комментарий |

|

Apple Has Begun Scanning Your Local Image Files Without Consent

...This is your first and only warning: Stock macOS now invades your privacy via the Internet when browing local files, taking actions that no reasonable person would expect to touch the network, with iCloud and all analytics turned off, no Apple apps launched (this happened in the Finder, via spacebar preview), and no Apple ID input. You have been notified of this new reality. You will receive no further warnings on the topic. Помните скандал с проверками на детское порно ваших файлов? Так вот, судя по симптомам - они начали.... #приватность 5 Показать 12 комментариев |

|

... отсюдавчера в твиттер ворвался бывший разработчик LastPass и рассказал, почему последний взлом - это полная катастрофа. Оказывается, чем старше ваш аккаунт - тем легче взломать зашифрованный vault с паролями. LastPass годами постепенно повышал сложность шифрования (увеличивая количество проходов в PBKDF2-алгоритме), но... только для новых юзеров! Гениально, б**ь. Старые аккаунты не перекодировались, оставаясь на "простых" алгоритмах. А совсем старые юзеры вообще шифровались AES в ECB-режиме и это совсем фиаско. Чтобы перейти на "более лучшее" шифрование юзеру надо было самому лезть куда-то там в настройки и выбирать количество "PBKDF2-циклов" - серьезно?! Даже я аббревиатуру "PBKDF2" вижу примерно третий раз в жизни, чего уж говорить про мою, например, маму. ... Хе-хе. Парольчики... #приватность 10 Показать 6 комментариев |

|

Все уже в курсе свежих слухов про тяжёлый взлом Wildberries?

Местами пишут, что их взломали по самые бэкапы. И теперь бэкенда у конторы просто нету, как и архивов, те самые бэкапы частично утеряны, частично зашифрованы. Плюс есть намёки на утащенные данные карт и перс-данные, причём в связке и уже в продаже в Даркнете. PS Новостная статья на тему с некоторыми пояснениями (о происхождении слухов в том числе) #реал #приватность 2 Показать 20 комментариев из 43 |

|

Немножко актуальных страшилок, новая серия старой истории.

Исследование Trend Micro: Россия на втором месте по числу китайских смартфонов на Android с вирусами с производства ... Россия находится на втором месте после Индонезии по числу купленных пользователями китайских смартфонов на ОС Android, умышленно зараженных вирусами на стадии производства. Это данные из исследования Trend Micro. Оно показало, что на многих китайских смартфонах, проданных в нашей стране, с завода установлены зловреды, включая вирус, который позволяет третьим лицам удаленно подтверждать по СМС учетные данные при регистрации в разных сервисах. ... По данным экспертов издания, в России насчитывается более 100 тыс. зараженных с завода устройств на Android — со специально модифицированной прошивкой или через поставки по серым схемам с установкой зловредов третьими лицами, которые являются цепочкой поставки смартфонов. Trend Micro обозначило наиболее пострадавшие от вмешательства злоумышленников производителей и модели смартфонов. Это ZTE (Blade 3), MiOne (P1, R5, R3, Hero 5), Meizu (V8), Huawei (Mate 20 Pro, P9, P20 Pro, Honor (5X KIW-TL100 и другие). ... Эксперты пояснили, что зловред позволяет использовать смартфон, например, для регистрации фейковых аккаунтов в сервисах каршеринга на реальные номера телефонов без информирования их владельцев. Представитель каршерингов пояснили, что внедрили системы защиты для подобных уязвимостей и последнее время это уже не стало актуально. Trend Micro обнаружила Telegram-канал на 27 тыс. подписчиков, где все еще можно регистрировать фейковые аккаунты в сервисах каршеринга с помощью бэкдоров в смартфонах, правда без гарантии, что они будут работать. ... #хабр #реал #приватность Свернуть сообщение Показать полностью

2 |

|

И да, тут недавно выбирали телевизор... Так вот.

Производители умных ТВ зарабатывают на слежке за пользователями больше, чем на самих телевизорах ... В 2019 году мы рассказывали, что умные телевизоры Samsung, LG, Vizio и TCL ежесекундно снимают «отпечатки» экрана и отправляют на сервер. Это главная причина, почему телевизоры так подешевели в последнее время. Умный телевизор стоит дешевле, чем такой же ТВ без функции Smart TV. Производители нашли новый способ монетизации. К сожалению, сейчас ситуация только ухудшилась: в 2021 году у некоторых производителей ТВ слежка за пользователями стала не дополнительным, а основным источником дохода. Сегодня производители ТВ плотно вовлечены в индустрию контента, рекламы, маркетинга, дата-майнинга и торговли данными пользователей. По объёму собираемых данных эти платформы догоняют Google и Apple. ... Раз в секунду телевизор снимает «отпечаток» экрана. Он выглядит как два десятка квадратных фрагментов пикселей, разбросанных по экрану, которые телевизор преобразует в строку чисел. Эту строку телевизор передаёт на сервер вместе с ID телевизора. Отпечаток сравнивается с базой известного контента, алгоритм работы как у аудиоприложения Shazam. В результате составляется посекундный журнал просмотра пользователем различного контента на ТВ. Готовые профили продаются десяткам клиентов. ... Финансовая отчётность Vizio за II кв. 2021 года показывает удивительные цифры. Так, подразделение рекламы и профилирования пользователей (Platform+) за квартал получило прибыль $57,3 млн, в то время как подразделение по продаже техники (Device) заработало $25,6 млн. ... Смарт-ТВ всё-таки редкостная пакость. Следит (и да, не только за контентом на экране иногда - у некоторых моделей с камерой и микрофонами зафиксировали прямое слежение), быстро устаревает, глючит, всячески потакает правоторговцам... #хабр #приватность Свернуть сообщение Показать полностью

5 Показать 9 комментариев |

|

Вот всё-таки забавно, сколько вложенных "систем безопасности" и полностью не контролируемых пользователем процессов на выделенном железе живут в нонешних смартфонах.

Пара статей для самого базового ликбеза - раз уж они кучно вышли: Структура смартфона — иллюзия контроля ... Проактивные SIM-картыТипичный смартфон состоит как минимум из трех различных компьютерных систем, каждая из которых обладает собственной операционной системой и обслуживается разными специалистами из нескольких областей индустрии. 1. «Процессор приложений». Это устройство, на котором работает Android или iOS. С этой частью смартфона вы и взаимодействуете. Здесь запускаются и работают ваши приложения. Скорее всего, когда вы думаете о своём смартфоне, вы думаете о процессоре приложений. 2. «Baseband-процессор». Это устройство управляет сотовой радиосвязью телефона. И под сотовой связью мы подразумеваем действительно сотовые технологии, такие как LTE, 5G и т.д., а не Wi-Fi. Baseband-процессор отвечает за подключение и сброс телефонных звонков, сеансов передачи данных, обрабатывает СМС и выполняет другие функции сотовой связи, порой невидимые для пользователя, такие как «Управление мобильностью». 3. SIM-карта. СИМ-карта представляет собой полную компьютерную систему (с процессором, памятью и файловой системой), работающую под управлением набора приложений и собственной ОС. Когда вы устанавливаете СИМ-карту, она становится неотъемлемой и активной частью вашего смартфона. ... В отличие от процессоров приложений, исследование вопроса безопасности baseband-процессоров требует более сложного оборудования и более глубоких знаний, в связи с чем информации об их недостатках в этой области существенно меньше. Но это не означает, что этих недостатков не существует. В частности, известны ошибки некоторых процессоров, которые могут быть использованы с помощью IMSI-перехватчиков или вредоносных клиентов IMS/VoLTE для удаленного выполнения кода или DoS-атак (В этом плане выделяется немецкий хакер Ralf-Philipp Weinmann, хотя у каждого производителя телефонов имеется своя команда безопасности baseband-процессоров). ... Однако, одна из особенностей STK, также известная как «проактивная СИМ», позволяет СИМ-карте отправлять команды baseband-процессору, используя механизм «опроса». Каждые 30 секунд процессор отправляет запрос СИМ-карте с вопросом «Вам что-нибудь нужно?». В ответ на это СИМ-карта может ответить командой, и та власть, которой проактивная СИМ-карта может обладать над baseband-процессором, поражает: фактически, привилегии СИМ-карты в этот момент превосходят привилегии процессора приложений. В частности, СИМ-карта может отправлять СМС, запускать сеансы USSD и управлять дополнительными услугами, такими как «переадресация вызовов». И почти все современные сим-карты являются проактивными. Между процессором приложений и СИМ-картой нет прямой связи. Некоторые baseband-процессоры могут передавать информацию между ними, но это скорее исключение из правил. СИМ-карта работает непосредственно с baseband-процессором без какого-либо участия процессора приложений, поэтому без специального оборудования пользователь не может узнать о деятельности СИМ-карты. ... ... Из комментов:Из пяти тир-1 SIM-карт четыре проактивно отправляют сообщения или инициируют соединения через сотовый модем. Поскольку эти операции происходят между SIM-картой и baseband-процессором, их, вероятно, невозможно отследить с помощью процессора приложений и его программ под Android/iOS/любой другой оси. ... ... Но кроличья нора куда как глубже!А теперь угадайте, по какой причине под новостями «Опен-Сурс Телефон — Вот теперь заживём!» появляются ехидные комментарии вида «окей, а как дела с прошивкой радиочасти?». ... Начинается она с банального ARM TrustZone, продолжается разного рода фирменными фокусами типа таких - с выделенным Tensor security core и аж целым дополнительным процессором Titan M2, расширяется уже появлющимися даже в контроллерах eMMC блоками шифрования и DRM, дополняется реализациями NFC... В общем, иллюзия контроля, да. #хабр #приватность Свернуть сообщение Показать полностью

1 Показать 4 комментария |

|

Кто там пользуется серыми симками (в России)?

Готовы к великому отключению 1 декабря? ... Бизнес уходит со связиАналитики и операторы связи подсчитали, что больше половины корпоративных мобильных номеров могут быть отключены от услуг связи после 1 декабря из-за нарушения закона о серых сим-картах. В соответствии с ним корпоративные абоненты должны внести сведения о конечных пользователях сим-карт в единую систему идентификации и аутентификации (ЕСИА) портала «Госуслуги». Всего, по оценке аналитиков, в России около 32 млн корпоративных сим-карт. Больше других может пострадать малый и средний бизнес, который пока не осознает риски отключения, считают эксперты. ... «Дело в том, что не все В2В-клиенты мобильных операторов зарегистрированы на "Госуслугах", к тому же далеко не все пользователи осознают, что оператор должен будет отключить их сим-карты, если они не внесут сведения» Собеседник “Ъ” на телеком-рынке отметил, что есть ситуации, когда физическое лицо пользуется корпоративным тарифом много лет и не знает ничего о юрлице, которое его оформляло: «Тогда ему нужно зарегистрировать сим-карту самостоятельно, переоформив ее на себя». Прежде всего незарегистрированными остаются корпоративные сим-карты среднего и малого бизнеса, говорит гендиректор Telecom Daily Денис Кусков. По его оценке, в России сейчас около 11 млн серых сим-карт. «Из них около половины числятся у операторов как корпоративные, остальные зарегистрированы на физлиц»,— полагает он. ... #реал #приватность Свернуть сообщение Показать полностью

5 Показать 12 комментариев |

|

Всё плохо и становится хуже.

Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы ... Причём нормального внятного регулирования вопроса через законы и подзаконные акты в РФ вот именно по этому вопросу, похоже, де-факто просто нет.немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и IMSI SIM-карт). Встречаются модели со встроенным трояном, отправляющим платные СМС-сообщения на короткие номера, текст которого загружается с сервера, также бывают устройства с настоящим бэкдором, пересылающим входящие СМС-сообщения на сервер злоумышленников. ... Вредоносную активность телефонов можно разделить на три категории: 1. Отправка СМС и выход в интернет для «отслеживания продаж» Наиболее безобидная функция, не наносящая значительный материальный урон мобильному счёту. Устройство без ведома пользователя отправляет СМС (на обычный российский номер) или выходит в интернет, передавая IMEI-номер телефона и IMSI SIM-карты неустановленной организации или частному лицу. Передача данных осуществляется либо один раз до сброса устройства в заводское состояние, либо после каждого извлечения аккумулятора. 2. Троян, отправляющий СМС на платные (короткие) номера, предварительно загрузив текст и номер с сервера через интернет Функция, систематически списывающая средства со счёта мобильного номера. Помимо частого автоматического и скрытного выхода в интернет (что само по себе расходует деньги на не-пакетных тарифах), мобильное устройство отправляет отдельно тарифицируемые СМС-сообщения на короткие номера, перехватывает подтверждающую СМС и отправляет текст подтверждения в ответ. 3. Бэкдор, перехватывающий входящие СМС-сообщения и отправляющий их на сервер Позволяет злоумышленникам использовать ваш номер телефона для регистраций на сервисах, требующих подтверждения через СМС. Телефон периодически выходит в интернет и получает команды с сервера, результат выполнения которых отправляется обратно на сервер. ... Проверка детализации мобильного оператора — способ, доступный любому человеку. Достаточно вставить рабочую SIM в телефон, включить его и оставить лежать полные сутки, после чего запросить детализацию в виде файла через онлайн-кабинет мобильного оператора. Данный метод позволяет выявить факт выхода в интернет (без адресов хостов и передаваемого содержимого), факт отправки СМС-сообщения и номер получателя, точное время совершенных действий. Детализация помогает легко понять, содержится ли в телефоне нежелательная функциональность, без подробностей. ... Flip 3 российского OEM-поставщика F+ cообщает «о факте продажи» через СМС на номер +79584971255, отсылая IMEI и IMSI в теле сообщения. Не содержит браузера, не выходит в интернет. ... DEXP SD2810 от российского бренда сети магазинов DNS. Опасный телефон, расходующий деньги мобильного счёта. • Не содержит браузера, но подключается к GPRS • Сообщает «о продаже» через интернет, без предупреждения • Передаёт IMEI, IMSI • Обращается к CnC в интернете и выполняет его команды • Отправляет платные СМС на короткие номера с текстом, полученным с сервера ... Модель SF63 от российского OEM-поставщика Irbis. Опасный телефон, использующий номер вашего телефона в коммерческих целях, для регистрации сторонних лиц в интернет-сервисах. • Не содержит браузера, но подключается к GPRS • Сообщает «о продаже» через интернет, без предупреждения • Передаёт зашифрованные данные на сервер • Обращается к CnC в интернете и выполняет его команды ... Из комментов: ... Tecno, как и Itel входящий в холдинг Transsion, был замечен за распространением malware на смартфонах: https://www.bbc.com/news/technology-53903436 Устройства Tecno также продавались в российской рознице. Но вообще, вирусы на смартфонах — классика ... Встречал похожее в Fly и Tesla(уж не знаю, имеет ли отношение бренд к Илону Маску). Прошивка заводская, телефоны никогда не прошивались и не разблокировались загрузчики. Даже сторонние приложения не ставились. Через год или полтора после покупки с ними начиналась творится какая то дичь. Похоже срабатывал внутренний таймер и телефон начинал грузить кучу полноэкранной рекламы. Все установленные антивирусы находили кучу вирусов и удаляли их, кроме одного, который висел в прошивке и удалить его без рут прав было нельзя. Сброс, перепрошивка заводской не помогали, реклама начинала грузится почти сразу. Видимо привязана на дату. Вопрос решился только установкой альтернативной прошивкой, а потом телефоны были заброшены на полочку ввиду малого размера ОЗУ и флеш памяти. ... Лет пять назад купил жене дешёвый BQ тысячи за четыре. С первого взгляда был обычный телефон, но уже через три дня начали появляться левые игры пачками, засирали все меню запуска. Удаляешь - через полчаса снова появляются, да ещё и с новыми. Сначала просто игнорировали. Потом ещё через пару дней начала лезть полноэкранная реклама при запуске любого приложения, даже системного. Будильник? Смотри рекламу. Погода? Реклама. Итд. В общем, пользоваться стало нереально, сдали назад в DNS и вернули деньги, купили сяоми в пару раз дороже. Хоть и минимальная модель, но такой х*рни там не было. ... Кстати про сяоми: там тоже куча рекламы, в некоторых приложениях она уже отключается только на 30 дней! Через 30 дней операцию нужно повторять. ... Было такое дело с телефоном, модель которого даже не вспомню. Он ходил в интернет, при этом в функциях этого не было и браузера в телефоне так же не было. В итоге удалось в документации производителя раскопать, что телефон ходит в интернет для, внимание, синхронизации времени(!). Ни в каких характеристиках в интернет-магазинах про интернет не было ни слова (в том числе аббревиатур типа GPRS). Пришлось через оператора запретить интернет вовсе, т.к. бабушке интернет ни в каком виде на кнопочной звонилке не был нужен. ... Я после поездки за границу с удивлением узнал, что у МГТС при подключении к сети телефон отправляет небольшой служебный пакет, который выглядит, как обычное интернет-соединение. Не знаю, что это было, но я так понял, что это какая-то особенность протокола. Только вот некоторые особо жадные забугорные операторы при этом радостно включают этот пакет в биллинг, как будто вы сами в интернет ходили, а МГТС не менее радостно списывает с вас оплату за использование интернета в роуминге, когда интернет на телефоне отключен. При этом, судя по биллингу, некоторые операторы за границей отлично понимают, что никакой это не интернет, и подобной глупостью не занимаются, но, увы, не все. Изюминка тут в том, что в МГТС у вас кредитная система оплаты с лимитом, и как только за счёт таких списаний вы уходите за этот лимит, телефон вам отключают, и даже пополнение счёта не позволяет включить его обратно. Мне ещё повезло, дата выставления счёта была примерно сразу после возвращения на родину, но в интернете видел отзыв, как люди неделю сидели без телефона. ... Столкнулся с обратной ситуацией — телефон старый, брендовый и на 100% проверенный и надёжный — при подключении к нему некоторых новых симок начинается НЕСАНКЦИОНИРОВАНННАЯ активность ТИХИЕ (СКРЫТЫЕ) звонки и СМС на платные номера опсоса. При обращении в техподдержку опсос делает покерфейс и заявляет, что это я сам (дурак) и (видимо в порыве пароксизма) звонил на платные номера. Что конечно не так, как минимум по двум причинам: 1. Я вообще никуда не звонил (не брал в руки телефон) за тестовый период 2. Я не знал эти номера, поэтому физически не мог на них звонить и посылать СМС Отсюда вопрос: что это было и могут ли симки жить своей жизнью и использовать телефон для несанкционированных звонков и рассылки СМС? Описываемый случай произошёл с Мегафоном. Они за 24 часа после покупки их симки слили со счёта 600 рублей на свои платные номера. Техподдержка заявила, что это я сам звонил на их платные номера и если меня что-то не устраивает, то я могу подать на них в суд. На следующий день (официально) расторгнул договор и забыл о Мегафоне, как о страшном сне, но вопрос о несанкционированной активности симки остался открытым. ... Да, могут. SIM-карта — это мини-компьютер со своей операционной системой и расширенными привилегиями, которая может обновляться сервисными СМС или через интернет. Она может сама инициировать отправку SMS-сообщений (что делает моя SIM Билайн, например, если определяет, что её вставили в другой телефон, не в тот, в котором она находилась в прошлый раз), совершать звонки (не уверен, что скрытые, но обычные — точно может), выходить в интернет (как просто инициировать открытие страниц на телефоне, так и обновлять свои апплеты через интернет). Я находил в интернете жалобы на то, что SIM-карта отправляет СМС на свои сервисные бесплатные номера в роуминге, а в роуминге они принадлежат роуминговому оператору и тарифицируются отдельно: https://cells.ru/forum/read.php?3,1535099,1535099#msg-1535099 https://zvonok.octo.net/number.aspx/0494 Также в картах встречаются уязвимости. Атака simjacker позволяет подделать сервисные СМС и отправить их самостоятельно: https://simjacker.com/ Про возможности карт рекомендую посмотреть видео от Funbox — компании, которая встраивает сервис СМС-подписок на кнопочные телефоны: https://www.youtube.com/watch?v=CumGQSX6_ws ... Кроме СМС есть еще вредоносные звонки. Не так давно была волна звонков на номера спутникового оператора GlobalStar. Каждый вызов около 100 руб. Бренды такие же - Fly, BQ, Dexp и прочий хлам ... В общем, регуляции вопроса нету, ОПСОСы и смежные структуры регулярно и систематически делают на этом деньги... #приватность #хабр #реал #ненависти_псто Свернуть сообщение Показать полностью

11 Показать 11 комментариев |

|

Ну таки что ж? Яблокофоны берут новый рубеж слежки за своими якобы хозяевами...

... Apple собирается искать запрещённые фото на iPhone пользователейкомпания Apple планирует в скором времени анонсировать систему сканирования фотографий, сохранённых в памяти смартфона. Система предназначена для обнаружения изображений жестокого обращения с детьми. В основе решения лежит алгоритм хеширования. ... Как сейчас и положено, зашли с обычных козырей - "защита детства", всё такое... Конечно, оно может пока и не взлететь - но направление и тенденция прослеживаются. PS Во внутренней переписке Apple признаёт наличие проблемы с тем, как пользователи приняли функцию сканирования фотографий ... Компания не собирается менять cвою позицию. Apple считает, что новая система анализа фотографий на iPhone и поиск там незаконных и запрещённых изображений является частью «важной миссии» по обеспечению безопасности детей. При этом, по мнению Марино-Мема, сохраняется «глубокая приверженность Apple к конфиденциальности пользователей». ... Apple уточнила в описании системы анализа фотографий, что новый алгоритм будет работать пока что только в США. Сверка всех фото будет происходить перед тем, как пользователь выгрузит их из iPhone в iCloud. На серверах Apple не будут храниться отдельно подозрительные фотографии пользователей. Сотрудники компании будут анализировать только их хеши и передавать всю информацию в правоохранительные органы, которые смогут привлечь пользователя к ответственности. Также эти данные будут анализироваться организацией «Национальный центр пропавших без вести и эксплуатируемых детей». Если не выгружать фотографии в облачный сервис iCloud, то система ничего не будет анализировать на устройстве пользователя. Со своей стороны Apple будет блокировать аккаунты пользователей с большим количеством запрещенного контента. Их владельцы в случае несогласия смогут по правилам iCloud подать апелляцию. Она будет вручную рассматриваться специалистами Apple в течение нескольких дней. Apple заявила, что получила множество положительных отзывов о внедрении новой системы по анализу контента пользователей. Компания не уточнила, кто именно их прислал и предоставил. Аналогичные системы анализа изображений в своих сервисах используют Microsoft, Google, Facebook, Twitter и Dropbox. ... PPS Apple призвали открытым письмом отказаться от планов сканировать фотографии на устройствах пользователей ... Apple заверила, что пользователи могут выключить функцию iCloud Photos и тогда их контент не будет хешироваться и анализироваться. Также компания пояснила, что новая функция является базовой частью iOS и не может быть изменена в зависимости от страны использования iPhone — у всех пользователей в мире будут одинаковые условия сканирования их изображений. Apple заявила, что получила множество положительных отзывов о внедрении новой системы по анализу контента пользователей. Компания не уточнила, кто именно их прислал и предоставил. СМИ обнаружили, что это сделал Министр здравоохранения Великобритании и американский сенатор Ричард Блюменталь, который назвал новую систему Apple «инновационным и смелым шагом». ... P3S Apple раскрыла начальный порог срабатывания триггера системы сканирования фотографий пользователей — 30 запретных кадров ... Учетная запись пользователя попадет под подозрение, если на его смартфоне будет обнаружено 30 и более совпадений хэшей изображений жестокого обращения с детьми, включая детскую порнографию, с базой данных ФБР и организации «Национальный центр пропавших без вести и эксплуатируемых детей». Также к этим базам могут быть добавлены данные от общественных организаций, но после согласования с Apple. Далее эта информация будет проверяться сотрудниками Apple и передана в правоохранительные органы. В случае подтверждения фактов наличия запрещенного контента компанией будет сделана блокировка учетной записи пользователя с тридцатью и более запретными кадрами. Сотрудники компании и уполномоченные властями лица не будут иметь доступа ко всей библиотеке фотографий пользователя на смартфоне в ходе расследования. Пользователь в случае несогласия блокировки сможет по правилам iCloud подать апелляцию. Она будет вручную рассматриваться специалистами Apple в течение нескольких дней. ... P4S Учёные утверждают, что Apple CSAM не может быть безопасной "ни при каких условиях" ... Доцент Джонатан Майер (Jonathan Mayer) и аспирант Анунай Кулшреста (Anunay Kulshrestha) прорабатывали идею системы для обнаружения материалов о сексуальном насилии над детьми (CSAM — child sexual abuse material) в течение нескольких лет. Как и Apple, они хотели ограничить распространение подобного контента, сохраняя при этом конфиденциальность пользователей. Иными словами, целью был анализ контента в онлайн-сервисах со сквозным шифрованием. После аналитической проработки системы учёные создали рабочий прототип. И быстро пришли к выводу, что при любом исходе данная технология оставляет нерешённой одну «вопиющую проблему». Систему можно легко перепрофилировать на решение задач слежки за пользователями и цензуры. На техническом уровне она ни при каких условиях не может ограничиваться только одним типом контента — её работа полностью подчинена содержимому базы данных, с элементами которой производится сравнение содержимого на клиентских устройствах. Авторы проекта уточняют, что данная проблема носит не чисто гипотетический характер. К примеру, исследователи Citizen Lab при Университете Торонто обнаружили подобную систему анализа в китайском мессенджере WeChat, где аналогичный алгоритм используется для обнаружения диссидентских материалов. ... P5S Поиск детского порно на iPhone откладывается ... Компания Apple приостанавливает внедрение системы поиска запрещённых фотографий с сексуальным насилием над детьми (CSAM) после анализа полученной негативной реакции. Компания заявила, что ей необходимо продолжить работу по улучшению этой функции. Apple отметила, что соберёт больше информации от различных групп и сторонников тех, кого это касается. ... Apple ранее заявила, что эта система разрабатывалась много лет и не предназначена для государственного контроля за деятельностью граждан. Более того, пользователям в России и других странах мира не нужно беспокоиться об этой проблеме, потому что система будет доступна только в Соединённых Штатах Америки и только при условии включения сервиса iCloud. ... Изначально внедрение функции ожидалось с выходом финальной версии iOS 15 уже в сентябре, новые сроки не сообщаются. ... #3dnews #приватность #хабр #ixbt Свернуть сообщение Показать полностью

7 Показать 8 комментариев |

|

И в продолжение этой истории:

РКН предупредил о блокировке Hola!VPN, ExpressVPN, KeepSolid VPN Unlimited, Nord VPN, Speedify VPN, IPVanish VPN ... Итого, на 30 июня 2021 года уже 8 VPN-сервисов РКН готов блокировать. Фактически надзорное ведомство вводит ограничения на доступ к этим сервисам VPN-сервисам только по «белым спискам» с помощью комплексов на базе оборудования ТСПУ (технические средства противодействия угрозам), которые установлены и запущены на площадках большинства провайдеров и операторов связи РФ. Эта система анализирует весь интернет-трафик (пакеты) пользователей по ряду параметров и решает, пропустить его (по-умолчанию), ограничить скорость (правила для Twitter и может Google) или заблокировать (для запрещённых сайтов и сервисов). Настраивают и управляют элементами ТСПУ только специалисты РКН. Из-за секретности Роскомнадзора пока точно не известно, какое конкретно оборудование поставляется для блокировки VPN, но можно сделать предположения, исходя из ассортимента продукции RDP.RU, что это в основном системы на базе EcoDPI. ... Позор, однако. Долой РосКомПозор! Долой копирастов! Свободу Сети! #хабр #приватность #реал #вроде_бы_политика 2 Показать 12 комментариев |

|

В комментах к статье Суверенный DNS уже здесь, а вы и не заметили

... Всё-таки надо городить всю эту замысловатую историю - но...F0iL: ... Большинство популярных VPN-протоколов типа L2TP, PPTP, OpenVPN, Wireguard, и т.д., элементарно определяются любым DPI или даже простейшей сверкой сигнатуры. Те, что по-хитрее и маскируются под HTTPS типа SSTP, AnyConnect/OpenConnect и Softether вкупе с eSNI/ECH — выявятся с помощью active probing'а и обязательного для всех «национального корневого сертификата» (как пытались сделать в Казахстане). Всякие варианты, выглядящие как мешанина типа shadowsocks или технологии двойного назначения типа SSH — определяем что происходит по анализу паттернов обмена трафиком туда-сюда и режем скорость до черепашьей. Если у вас юрлицо, которому VPN нужен для работы, или вы предоставляете какие-либо сервисы по протоколам, определяемым false-positive — то получите специальное разрешение, предоставив пакет документов в Роскомнадзор каждый первый вторник каждого месяца с 9 до 12, и ваши диапазоны IP внесут в белый список. И так далее. Да, стоить будет это недешево, но деньги на все это, как обычно, отнимут у самого же населения и у мелко-среднего бизнеса. В итоге останутся только слишком «слишком умные», способные комбинировать разные технологии, зашумлять канал, применять стеганографию. ... redneko: То самое чувство, что уже пора перенастраивать bird2 на виртуалке в Hetzner и на домашнем сервере-роутере на отдачу не отРКНенных по самые уши 18k сетей, а на 0/0 и плевать на +40 мс к пингу. Понятно что это всё равно, что занимать очередь в пятницу по мотивам известного анекдота, но всё же. artemlight: Я жил в таком режиме с полгода — и на удивление не так страшно всё это. Единственный момент — гугловая капча злая, и Avito не пускает на себя. Но в целом и в общем это были мелочи. Ну и очередь на то, чтобы не вставать в очередь тоже немаленькая. redneko: Гугл отлично работает через IPv6 от HE (главное выбрать сервер в Берлине, у второго в Германии иногда бывают проблемы). Яндекс — да, начинает просить капчу, но его приложения на телефоне при этом работают норм. Хотя поиском от Яндекса лично я не пользуюсь, поскольку запомнилось со времен года 2015, что по любому, даже сугубо техническому запросу вылезала порнуха со второй-третьей страницы. VPN не любят ситилинк, циан и онлайн-трейд, это да. Но, к счастью, если сервис не умеет отличать живого пользователя от бота и занимается такими же ковровыми бомбардировками подсетей, как и гоминиды из РКН — ему всегда можно найти замену. Catslinger: Если вместо VPN использовать Shadowsocks или проксю в докере, подключенном в VPN, то можно в браузере с помощью дополнений ввести правила, на какие сайты ходить через канал, а на какие — прямо. В паре с DNSSEC решает вопрос. redneko: Интересно, спасибо, почитаю. Но VPN всё же роднее и привычнее. Пусть гражданка Яровая, которая недавно вызывала в свое логово бродячего шапито представителей сети Интернет, берет кодовую книгу и расшифровывает aes256gcm, бегающий внутри IPSec с аутентицифирующимися при помощи сертификатов пирами. Флаг в руки и барабан на шею. Catslinger: Вот статья, вроде не очень устарела. ... redneko: Боюсь поподробнее может вылиться в отдельную заметку. Но да, пожалуй стоит написать. В кратце, живет себе виртуалка в Hetzer, самая дешевая за 2+ евро. Связана с домашним сервером ipsec поверх ipip туннеля. На виртуалке раньше крутился BIRD ветки 1.x, которому скриптами подкладывались списки заблокированных ваньками-дурачками из РКН IP-адресов. И списки, благодаря толстолобому трудолюбию ванек, разрослись настолько, что BIRD при реконфиге отжирал всю память и приходил злобный OOM и прибивал процесс. К счастью коллеги из NIC.CZ переписали заново код и выпусили вторую версию BIRD, но конфиг при при этом изменился довольно сильно и пришлось его править почти наугад. Зато теперь реконфиг проходит моментально и все работает стабильно уже долгое время. Наличием кучи мануалов в сети по настройке. Ну и удобно выкачать списки с antifilter.download, скриптом их обработать, добавить свои сети (те же gov-nets, по названию, думаю и так понятно во что вляпались + завернуть DNS) и скормить все это демону bird, дёргая его через SIGHUP для обновления маршрутов. ... ... Разделять не только работу и хобби, но и ещё и использование многих внутренних (для РФ, например) сервисов на отдельные, физически разнесённые устройства&сети. То же приложение Сбера - оно поверх конструкции для обеспечения свободного доступа вне блокировок иногда просто не работает. #хабр #приватность Свернуть сообщение Показать полностью

2 Показать 5 комментариев |

|

Как известно, недавно Сбер купил ЕАптеку. Сейчас вон начала появляться интеграция - Сбер-Прайм, спецусловия, всё такое.

А мне нервно. У меня, конечно, кредитов и ипотек нету - но мне крайне, крайне неприятно и местами страшно из-за того, что банк узнает лишнее. Особенно медицинские данные. Особенно Сбербанк. При прочих равных буду, наверное, минимизировать использование этого торговца медикаментами... #реал #приватность 3 Показать 5 комментариев |

|

И ещё раз напомню:

Правительство США воспользовалось моментом, когда люди редко выезжают из страны, чтобы развернуть новую платформу для хранения информации, которую, по их мнению, они могут требовать от людей, пересекающих границу страны. В свежеподписанном документе говорится, что пограничный патруль будет собирать и хранить данные с устройств путешественников, обеспечивая их доступность в течение 75 лет. смСлужба пограничного контроля (Border Patrol) считает, что имеет право изучать содержимое флешек, ноутбуков, смартфонов и других мобильных устройств, способных хранить информацию. Более того, это можно делать не только когда вы пересекаете границу США в любом направлении (то есть выезжаете или въезжаете), но в пределах 100 миль (160 км) от границы. Забавно, что на этой территории проживает 2/3 населения страны. Поэтому, если у вас на устройствах есть что-то коммерчески ценное, напоминающее порнографию или нарушающее местное законодательство в смысле пиратства - ... Конечно, пока проверки не сплошные и даже не частые статистически. Но зато относительно прицельные (особенно если засветить приглашение на хакерскую конференцию или некоторые другие триггерящие нюансы). Причём если вы не едете сразу в Инланд, а находитесь в NY или Кремниевой долине - то фокус с "скачать зашифрованный образ из облака и перепрошить устройство" может сделать даже хуже. И да, слухи о подсадке следящего софта и факты о полной бесполезности почти всех фирменных систем защиты данных... #хабр #приватность Свернуть сообщение Показать полностью

4 Показать 3 комментария |

|

В блоге фандома Тетрадь Смерти

Death Note, анонимность и энтропия - перевод вполне интересной статьи, разбирающей де-анонимизацию с разных позиций, используя Тетрадку.

... Исследования указывают на много других не менее странных способов деанонимизировать пользователя. Так как всё коррелирует со всем, любой мелочи может быть достаточно для деанонимизации пользователя: * Мелкие погрешности в часах компьютера (даже через Tor) * История браузера, а то и просто версия и набор плагинов. Это не считая случаев, когда баги Firefox, Google Docs или Facebook напрямую сливают личность пользователя. * Атаки по времени, основанные на измерении времени загрузки. С их помощью можно даже узнать имя пользователя и число приватных фото. * 42% пользователей XING были однозначно идентифицированы по набору групп, в которых они состоят. Тот же принцип может работать и в других соцсетях. * Зная всего несколько фильмов, которые пользователь посмотрел на Netflix (неважно, популярных или малоизвестных), можно найти все остальные данные его профиля. Эта атака работает только для профилей, вошедших в анонимизированный датасет Netflix Prize, но она позволяет идентифицировать человека по невероятно малому количеству информации. Никто и не подозревал, что ваши предпочтения в аниме могут вас выдать, даже если не смотреть экзотические тайтлы. * Те же авторы использовали поиск изоморфизмов между произвольными графами, скажем, социальными сетями безо всяких данных, кроме топологии графа друзей/групп (конкретно для соцсетей показано на паре Flickr/Twitter) для деанонимизации людей, вошедших в публичные анонимизированные датасеты. Поиск изоморфизмов между произвольными графами звучит как NP-трудная задача и вполне может ей являться, но на практике современные алгоритмы с ней неплохо справляются. * Про имена пользователей и их переиспользование я вообще молчу. * Кстати об анонимизированных данных, даты рождения, пола и места проживания вполне достаточно для кросс-корреляции между предположительно анонимизированными наборами медицинских или судебных данных и публичными списками избирателей. 97% зарегистрированных избирателей Кембриджа (Массачусетс) однозначно идентифицируются по дате и месту рождения (прим. пер.: имеется в виду не город рождения, а ZIP code, почтовый индекс), а 29% — по дате рождения и полу. * Ритм использования клавиатуры пригоден для биометрии. Звук или видео печати не только идентифицируют человека, но и могут использоваться для кражи паролей. * Зная путь от дома до работы с точностью до квартала, можно однозначно идентифицировать человека; 5% людей идентифицируются даже по пути с точностью до почтового индекса. * В опознании по почерку нет ничего нового; а как вам опознание по тому, как человек заштриховывает поле в анкете? Точность не абсолютная, но в 51% случаев алгоритм угадывает человека, а в 75% называет его среди топ-3 кандидатов из примерно сотни. * Кстати о письме, автоматическое определение автора по стилю текста — широко распространённая практика. * Незаметный для человека шум в электрической проводке меняется со временем и позволяет датировать аудиозаписи. Подобные уникальные шумы могут использоваться для отслеживания людей или приборов, мониторинга активности в помещении и прочая и прочая. * Каждый школьник знает про подслушивание с помощью лазерных микрофонов. А как насчёт подслушивания через видеозапись пачки чипсов или фантика от конфеты? Как насчёт подслушивания через гироскоп мобильника? Как насчёт использования жёсткого диска в качестве микрофона? С помощью лазера можно ещё и считать на растоянии сердечный ритм, а он уникален. * Водителя можно опознать по стилю вождения, иногда даже за единственный разворот. * Историю перемещений мобильного телефона можно отследить при отключенном GPS за счёт изменения часовых поясов, атмосферного давления, корреляции с публичными данными типа расписания поездов и прочих мелочей. * Фотографии со смартфона позволяют идентифицировать конкретное устройство по мелким погрешностям сенсоров и линз. Фейсбук это даже запатентовал. * Паттерн использования смартфона коррелирует с болезнью Альцгеймера и чертами личности. * Голос коррелирует не только с возрастом и этнической принадлежностью, но и с внешностью. Коротко говоря, дифференциальная приватность практически невозможна; почти любая активность выдаёт достаточно информации, чтобы опознать деятеля; и вообще приватность мертва. ... #хабр #приватность Свернуть сообщение Показать полностью

1 |

|

Семь провайдеров VPN «без регистрации» открыто хранили 1,2 ТБ данных пользовательских журналов

... VPN, если он не лично ваш - это всегда риск. К сожалению, даже платность ничего не говорит о реальной надёжности - не говоря уж о юридическом адресе.Первым утечку обнаружил Боб Дьяченко из Comparitech. Он нашел 894 ГБ записей в незащищенном кластере Elasticsearch, который принадлежал UFO VPN. База включала пароли, токены сеансов VPN, IP-адреса пользовательских устройств и серверов VPN, к которым они подключались, временные метки подключения, информация о местоположении, характеристиках устройства и версиях ОС. Сервер впервые был проиндексирован поисковиком Shodan 27 июня. ... Уже 5 июля команда Ноама Ротема из VPNmentor обнаружила аналогичные базы. Они принадлежат семи провайдерам VPN из Гонконга — UFO VPN, FAST VPN, Free VPN, Super VPN, Flash VPN, Secure VPN и Rabbit VPN. Эти провайдеры передавали данные в Интернет из незащищенного кластера Elasticsearch. Они включали записи посещенных веб-сайтов, журналы подключений, имена людей, адреса электронной почты и домашние адреса подписчиков, текстовые пароли, информацию о платежах в биткойнах и PayPal, сообщения в службу поддержки, спецификации устройств, и информацию об учетной записи. ... посоветовали пользователям UFO VPN немедленно сменить свои пароли, а также сменить аналогичные пароли, которые могут использоваться в других учетных записях. ... Предохраняйтесь. #приватность #хабр Свернуть сообщение Показать полностью

6 |

|

Для повышения эрудиции всех, кого внезапно заставили использовать Zoom:

Zoom — банальная халатность или целенаправленный шпионаж? ... Преподавателям и прочим жертвам внезапной удалёнки без грамотной технической и правовой подготовки посвящается.«Zoom занимается рекламой, причём в самом худшем её варианте: компания живёт за счёт собираемых личных данных пользователей. Но ещё более жутко то, что Zoom может собирать большое количество данных частного, интимного характера (например, беседа врача с пациентом), и ни один из участников беседы об этом не догадывается». И далее: «Если ваш браузер заботится о конфиденциальности (например, Brave, Firefox или Safari), он, скорее всего, будет блокировать и рекламные трекеры, однако в Zoom вы не сможете определить, собираются ли ваши личные данные и каким образом это происходит». ... Крупная неприятность поджидает пользователей ОС Windows, коих в мире абсолютное большинство. Выяснилось, что Zoom преобразует в ссылки UNC-пути, то есть пути… к файлам в Windows. (https://www.bleepingcomputer.com/news/security/zoom-lets-attackers-steal-windows-credentials-run-programs-via-unc-links/). Используя такие ссылки, по которым размещены изображения, аудиозаписи и другие медиафайлы, хакеру не составит никакого труда взломать хэши и получить доступ к учётным данным пользователей Zoom. В компании знают об этой уязвимости, однако пока никаких исправлений кода приложения не последовало. Ранее ещё один удар под дых «Зум» получил от сайта новостных расследований The Intercept, где 31 марта появилась статья о том, что видео в Zoom не имеют должного шифрования и что сама компания может просматривать любые сеансы связи своих пользователей. А отсутствие сквозного шифрования приводит к тому, что в беседы могут вмешиваться посторонние: в 2020 году большую популярность приобрел так называемый «Zoombombing», когда чужаками «вскрывались» различные занятия и корпоративные видеоконференции с шутливой целью устроить «пранк» и превращали трансляции в хаос ( в том числе, и транслируя порнографический контент на всю аудиторию). Несложно догадаться, что подобные розыгрыши — это еще самое безобидное, что может произойти с пользователями в Zoom. ... На днях американское издание Washington Post сообщило о тысячах бесед Zoom, попавших в открытый доступ, которые были опубликованы на площадках YouTube и Vimeo. (https://www.washingtonpost.com/technology/2020/04/03/thousands-zoom-video-calls-left-exposed-open-web/ и https://strana.ua/news/259315-skandal-s-prilozheniem-zoom-tysjachi-chastnykh-razhovorov-popali-v-set.html) Журналисты издания, отсмотревшие эти материалы, сообщили, что в ряде «слитых» в сеть бесед содержится конфиденциальная информация: имена, номера телефонов, служебные списки, финансовая отчётность частных компаний, а также личные данные детей, засветившиеся на онлайн уроках, которые сейчас массово проводятся по всему миру в связи с карантином. Во многих видео ведутся глубоко личные, интимные беседы и даже представлена обнажённая натура (таких как, например, проведение преподавателем обучения по эпиляции в одном из чатов). ... PS К Zoom все меньше доверия. Сингапур запретил использовать сервис для проведения школьных уроков ... Учётные данные 500 тысяч аккаунтов Zoom находятся в продаже в даркнетеПравительство Сингапура запретило школам использовать приложение для видеоконференций Zoom для проведения занятий с детьми после ряда хакерских атак, сообщает Guardian. Причиной запрета стало несанкционированное подключение злоумышленников к конференциям и демонстрация школьникам изображений порнографического характера. Во время другого инцидента хакеры стали приставать к школьницам и делать им непристойные предложения. На основе двух этих атак правительство Сингапура приняло решение о полном запрете Zoom как инструмента школьных учителей, которым в условиях самоизоляции населения приходится проводить занятия онлайн. Вероятно, преподаватели перейдут на другие популярные альтернативы, например, Skype или Jitsi Meet. ... ... Эти учётные данные собраны благодаря методу «credential stuffing» — вида кибер-атаки, в которой злоумышленники пытаются получить доступ к онлайн-сервису, используя украденные ранее учётные данные пользователей путём автоматического перебора регистрационных данных (логин/пароль). Прошедшие авторизацию пары «логин/пароль» формируются в списки, которые потом продаются другим хакерам. Некоторые из учётных записей Zoom раздаются бесплатно на соответствующих форумах, чтобы хакеры могли использовать их для взлома, пранков и даже харассмента, количество которых настолько возросло в последнее время, что само это явление получило название «Зум-бомбинг» («Zoom-bombing»). Остальные продаются менее чем за один цент за одну запись. По данным источника, компании занимающейся информационной безопасностью — Cyble, хакеры распространяют учётные данные даже бесплатно, чтобы заработать репутацию в своём сообществе. ... #хабр #приватность #3dnews Свернуть сообщение Показать полностью

7 Показать 11 комментариев |

|

#хабр #приватность

«На чём корпорации вертели вашу приватность», Артур Хачуян (Tazeros Global) ... Несколько сумбурное, и по понятным причинам упрощённое интервью-выступление (Минск, 2019). Очевидные, в общем-то, вещи - но повторение в данном случае, ИМХО, весьма полезно.Люди на самом деле не осознают масштаб. Это необязательно государственные органы, которые до конца, наверное, не понимают, как интернет работает, но и на самом деле моя мама, например. Она только сейчас начала понимать, что карточку в «Перекрёстке» ей дают не просто так, не за жалкие скидки, которые этот «Перекрёсток» предлагает, а за то, что потом её данные используют в ОФД, покупках, прогнозных моделях и так далее. В общем, жителей вот столько, и о стольких есть информация в открытых источниках. О ком-то известна только фамилия, о ком-то известно всё, вплоть до порно, которое он лайкает (я всегда про это шучу, но это действительно так); и всевозможная информация: как часто люди путешествуют, с кем встречаются, какие покупки делают, с кем живут, как перемещаются – много всякой информации, которую могут использовать плохие, не очень плохие и хорошие ребята (я даже не знаю, какую шкалу сейчас придумать, но тем не менее). ... Когда-нибудь к вам стучались ваши друзья старые школьные, с которыми вы давно не общались, а потом этот аккаунт исчезал? Есть такое среди плохих ребят, которые собирают телефоны: они анализируют друзей (а список друзей почти всегда открыт, даже если человек закрывает свой профиль, либо список друзей можно восстановить «в обратную сторону», собрав всех остальных пользователей), берут какого-нибудь неактивного вашего друга, делают копию его странички, стучатся к вам в друзья, вы его добавляете и через две секунды аккаунт удаляется; но при этом копия вашей странички осталась. ... Я всегда заказываю еду всегда в соседний дом, потому что «Деливери Клаб» очень часто ломают, и у него реально есть такие проблемы. А недавно я очень удивился: заказывал продукты, и на коробке, которую относил на мусорку, наклеен стикер, на котором написано – «Артур Хачуян», номер телефона, адрес квартиры, код от домофона и e-mail. Мы даже на самом деле пытались договориться с московским муниципалитетом, чтобы дали доступ на помойку: в общем, приехать на склад отходов и попробовать чисто ради интереса попробовать найти какое-нибудь упоминание данных персональных – сделать что-то вроде мини-исследования. Но нам отказали, когда узнали, что мы хотим с сотрудниками Роскомнадзора прийти. ... Но те, кто читал лицензионное соглашение «ГетКонтакта» – там написано: спам в неограниченном количестве в неограниченное время, продажи ваших данных бесконтрольно третьим лицам, без ограничения прав, срока давности и вообще всего, чего только можно. И это на самом деле не такая супер-редкая история. Вот мне «Фейсбук», пока я там был, по 15 раз в день показывал уведомления: «А синхронизируй-ка контакты, а я тебе найду всех твоих друзей, которые у тебя есть!». ... Знаете, чем отличается российский закон (а он практически белорусский) от, например, GDPR’а? Российский 152-й ФЗ защищает данные (это пережиток советского прошлого) – документ, который защищает данные от утечки куда-то. А GDPR защищает права пользователей – права на то, что они лишатся каких-то свобод, привилегий или ещё чего-то, потому что их данные куда-то утекут (они прямо в «дата-ли» ввели такое понятие). А у нас всё, что тебе могут вменить – штраф за то, что у тебя нет сертифицированного «опен»-«Экселя» для обработки персональных данных. Надеюсь, что это когда-нибудь поменяется, но, думаю, что не в ближайшее время. ... Ещё интересно – было где-то год или полтора назад – начал развиваться тренд в Америке, когда люди ставили расширение для браузера для того, чтобы оно шифровало сообщения «Фейсбука»: пишешь что-нибудь человеку, он ключом на устройство его шифрует и отправляет белиберду в открытый доступ. Вот «Фейсбук» в течение полутора лет судился с этой компанией и таки непонятно на каких основаниях (потому что я плохо разбираюсь в американском праве) заставил их удалить это приложение и потом сделал поправку в пользовательском соглашении: если вы посмотрите, там есть такой пункт, что вам нельзя передавать в зашифрованном виде сообщения – там как-то это так хитро описано, что нельзя использовать криптографические алгоритмы для того, чтобы видоизменять сообщения – ну, есть такое. То есть они сказали: либо ты пользуешься нашей платформой, пишешь в открытом доступе, либо не пишешь. ... но в России существует сейчас всё большее количество прецедентов, когда для суда такое основание появляется, если есть некая модель, которая спрогнозировала определённое, хорошее или плохое, поведение. То есть у нас никого не могут посадить (и это хорошо) за то, что вы попали в некую статистическую выборку чистокровных убийц – и это хорошо, потому что нарушает презумпцию невиновности; но есть прецеденты, когда результаты подобных прогнозов использовались для получения судебного разрешения на получение данных. Не только в России, кстати. В Америке тоже такая штука есть. ... Потому что, когда человек фотку делает, он же не всегда думает о том, сколько всего интересного можно с неё узнать? А сколько уж в России выкладывают паспортов новорождённых?.. Или: «Ура, мой ребёночек получил визу»! Это вообще боль современного общества. Такой ещё офтоп (я сегодня буду делиться с вами фактами): в Москве самый частый слив персональных данных – это ЖКХ, когда на дверь вешают список должников, а эти должники потом подают в суд, потому что их персональные данные в открытый доступ попали без их разрешения. Вдруг с вами такое случится… Суть в том, что человек, когда делает что-то, он же не знает, что было на той фотографии, чего не было. Номеров автомобилей сейчас много. ... Вообще, РКН российский не считает одну фотографию персональными данными – он считает персональными данными, если рядом есть ещё что-то (например, ФИО или номер телефона), а сама по себе фотография эта – вообще ничто. Как только ввели закон о биометрии, и биометрические данные приравняли к персональным (так, очень грубо), все сразу начали говорить: это не биометрические данные, это массив точек! Особенно, если от этого массива точек взять прямое или обратное преобразование Фурье, вроде как деанонимизировать человека назад вы из этого преобразования не можете, но идентифицировать его вы можете. Чисто теоретически закон эта штука не нарушает. ... На самом деле никто не знает, что такое персональные данные. Важная концепция! Когда я прихожу в государственные органы, говорю: «Бутылку коньяка тому, кто скажет, что такое персональные данные». И никто сказать не может. Почему? Не потому, что они глупые, а потому, что никто не хочет брать ответственность на себя. Потому что, если Роскомнадзор скажет, что вот это персональные данные, завтра кто-то что-то сделает, а они будут виноваты; а они – органы исполнительной власти и вообще не должны ни за что отвечать. ... Есть очень много схем, которые вроде как околозаконны (то есть законны). Например, история следующая: из 15 крупнейших российских банков только два являются собственно смс-шлюзом – «Тинькофф» и «Альфа», то есть они сами шлют свои смс-ки. Остальные банки используют смс-шлюзы для отправки смс-ок конечным клиентам. Эти смс-шлюзы почти всегда имеют право анализировать контент (типа, на предмет безопасности и каких-то своих выводов) для того, чтобы потом продавать агрегированную статистику. Эти смс-шлюзы «дружат» с операторами фискальных данных, которые оперируют чеки. ... Таким образом, вас быстренько в ОФД привязали к вашему номеру телефону, а ваш номер телефона привязан к рекламным идентификаторам, вообще ко всему-всему-всему. Поэтому вас можно потом догнать: пришли в магазин, а вам потом ещё какую-то чушь присылают без разрешения. ... «Тор» нет, вообще ни в каком виде. Я, правда, не знаю, как в Белоруссии – в России вообще ни в коем случае туда не заходить, потому что практически большинство «грейснод» верифицированные внезапно добавляют некие пакеты к вашему трафику. Не знаю какие, но если вы посмотрите: есть «ноды», которые маркируют трафик, – непонятно, кто это делает, в каких целях, – но кто-то его маркирует в заголовке для того, чтобы потом можно было понять. ... На самом деле самая большая жесть, которую я видел в жизни своей (из всей этой темы): где-то полтора-два года назад в Подмосковье поймали педофила и во время следственных действий у него на компьютере нашли несколько самоучителей по «Питону», скрипты, Api VK. Он собирал аккаунты девочек, анализировал, кто из них находится поблизости, собирал, контент, который они… Короче, ты понял. Вот это самая большая жесть, которую я видел. И этого я на самом деле боюсь, что в один прекрасный момент кто-то что-то подобное учудит. Ещё один маленький «офтопчик»: Европейская организация государственной безопасности в том году делала доклад, что процентов где-то на 20, на 25 что ли увеличилось количество краж с банковских счетов, когда взламывали секретный вопрос. Подумайте просто сейчас о своём секретном вопросе в банке, и подумайте, смогу ли я узнать на него ответ из открытых источников. Если у вас там девичья фамилия матери стоит или любимое блюдо… ... Самая известная история – в «Гугле», когда в Юте девочку похитили, её не могли найти, и в один прекрасный момент похитители прислали её фотки во вложении архивированном. И «Гугл», сканируя это вложение, обнаружил признаки детской порнографии. Всех нашли. А они ещё ухитрились на «Гугл» в суд подать за то, что они тайну переписки нарушили. Это разбирательство достаточно долго проходило. ... Сейчас практически все кафе идентифицируют всё подряд – там не только номер телефона, там есть куча пикселей, там идентификация устройства, мак-адрес и чего там только нет, для того чтобы потом это использовать – от рекламных целей до оперативно-розыскных мероприятий. Поэтому с такими штуками нужно быть очень осторожными. Вы не только можете что-то написать, а с вашего устройства могут написать, а потом что-то произойдёт. Вы, может, видели историю о том, что сейчас делают расследование, как (в Белоруссии, кстати, тоже) сдают аккаунты «Фейсбука» в аренду, типа для реклам казино. А по факту неизвестно для чего, ещё и доступ к компьютеру дают. Вот таких штук нужно максимально опасться. Если вы решите откуда-то что-то анонимно написать… Я пришёл бы в кафе и врубил бы VPN какой-нибудь крутой. Но на самом деле (опять же, ни на кого не показываю пальцем), когда будете аккаунт в VPN’е, вы проверьте, кому принадлежит этот VPN, какой компании, кому эта компания принадлежит и так далее. Потому что большинство игроков рынка VPN не совсем хорошие ребята. ... Это самая сложная история в этике больших данных – предугадать социальный эффект, который будет там через 15 лет. Вот я, например, очень долго умоляю прокуратуру открыть информацию о преступности. Данные криминальной статистики – это один из краеугольных камней любой статистики; все этого очень хотят. Но, например, в России криминальную статистику не открывают по очень простой причине: боятся нарушить демографию внутри городов. Считают, что люди перестанут жить в каких-то городах, даже внутри города всё как-то перераспределится. По этой же причине не раскрывают статистику ЕГЭ – сами понимаете, что в какие-то школы люди пойдут, в какие-то не пойдут. ... Свернуть сообщение Показать полностью

4 Показать 4 комментария |

|

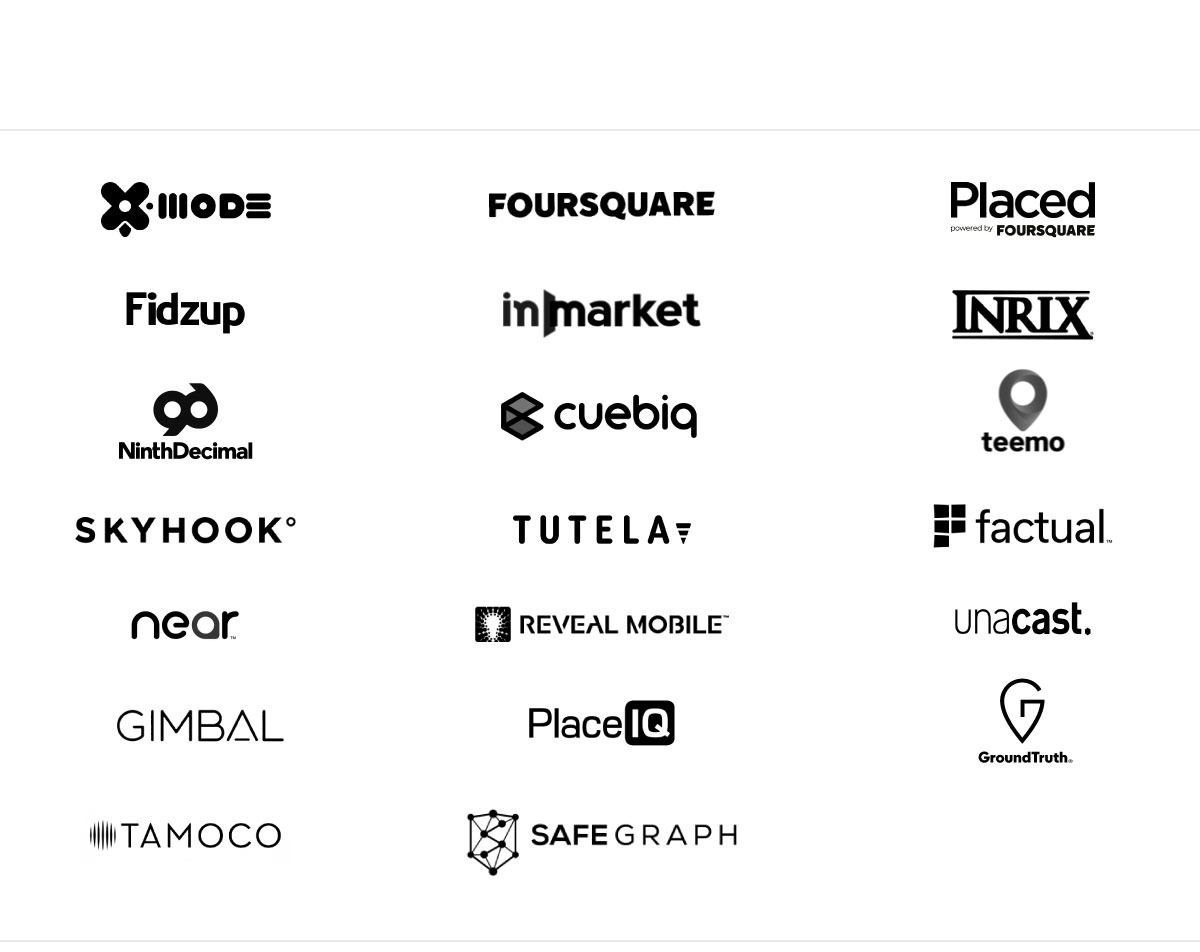

#приватность #хабр

Как отслеживают людей по «анонимизированным» датасетам ... Сейчас сбором таких данных через мобильные приложения занимаются десятки компаний. Только они отслеживают перемещения не такси, а людей. Всех людей. Совершенно легально. Вероятно, о большинстве этих фирм вы никогда не слышали, но для их клиентов ваша жизнь — открытая книга. Они видят, куда вы ходите в течение дня, с кем встречаетесь и с кем спите, посещаете ли метадоновую клинику, кабинет психиатра или тайский массаж. Это не спецслужбы, не корпорации, а обычные компании с обычными клиентами. Не за горами то время, когда вы тоже за скромную сумму в районе $20 сможете заказать полное информационное досье на своего соседа (и наоборот). ...  Показать полностью

Показать 13 комментариев |

|

#приватность #хабр

К вопросу о том, почему SmartTV не нужно, в духе ликбеза Умные телевизоры Samsung, LG, Vizio и TCL ежесекундно снимают «отпечатки» экрана и отправляют на сервер ... И отдельноОб этом не принято говорить, но факт: если из умного телевизора убрать «умную» функциональность, то он станет дороже. Дело в том, что производители ТВ плотно вовлечены в индустрию контента, рекламы, маркетинга, дата-майнинга и торговли данными пользователей. По объёму собираемых данных эти платформы догоняют Google и Apple. ... Телевизоры записывают и отправляют на сервер содержимое экрана, независимо от источника сигнала, будь это кабельное ТВ, приложение, DVD-плеер или потоковое вещание. В одном из интервью технический директор Vizio Билл Бакстер (Bill Baxter) пояснил, что на серверах работают системы «автоматического распознавания контента» (automatic content recognition, ACR). Технологию ACR изобрёл десять лет назад инженер по имени Зеев Ноймайер (Zeev Neumeier), ныне старший вице-президент по технологиям в Inscape, отделе данных Vizio. Раз в секунду телевизор Vizio снимает «отпечаток» экрана. Он выглядит как два десятка квадратных фрагментов пикселей, разбросанных по экрану, которые телевизор преобразует в строку чисел. Эту строку телевизор передаёт на сервер вместе с идентификаторами для вашего телевизора. Vizio сравнивает отпечаток с базой известного контента. Алгоритм очень схож с работой аудиоприложения Shazam, только для видео. Результатом является посекундный журнал просмотра вами различного контента на ТВ, который Vizio продаёт примерно 30-ти различным компаниям. Некоторые другие производители формально «не продают» информацию о пользователях. Просто они самостоятельно продают таргетированную рекламу после профилирования. Системы ACR работают у всех производителей Smart TV, в их числе Nielsen (партнёр LG) и Samba TV (Sony). Телевизоры Samsung тоже снимают отпечатки экрана и отправляют на сервер аналогичным образом. Подразделение Samba TV (Sony) предлагает клиентам ретаргетинг телевизионной рекламы на смартфоны пользователей, то есть синхронизацию рекламы на нескольких устройствах. ... How to Turn Off Smart TV Snooping Features В общем, Большой Брат зарабатывает. PS И для полного счастья даже эксгибиционистам достанется - Samsung удалённо блокирует свои «серые» Smart TV в России. UPD — заявление Samsung ... Региональные ограничения, и дистанционные блокировки в ответ на параллельный/серий импорт - это понятное, но настолько провокационное поведение...С 22 января Самсунг начала активно блокировать работу Smart TV на своих телевизорах, не предназначенных производителем для эксплуатации на территории России. Пару дней назад эта ситуация получила широкую огласку и с тех пор рунет не утихает. ... Но пикантность ситуации в том, что применённые меры ударили в первую очередь по конечным потребителям уже введённой в оборот продукции, а не по импортёрам. На форумах множество историй о том, как люди самостоятельно покупали телевизоры в Финляндии или Польше и совершенно легально ввозили их в Россию, не подозревая, что могут столкнуться с проблемами. Но вне зависимости от варианта покупки — самостоятельно за рубежом или у неофициального продавца на условной Горбушке — получили окирпиченный Smart TV. Дополнительная сложность для конечного потребителя в том, что не всегда удаётся чётко определить какой именно телевизор предлагает продавец. ... Свернуть сообщение Показать полностью

4 Показать 4 комментария |